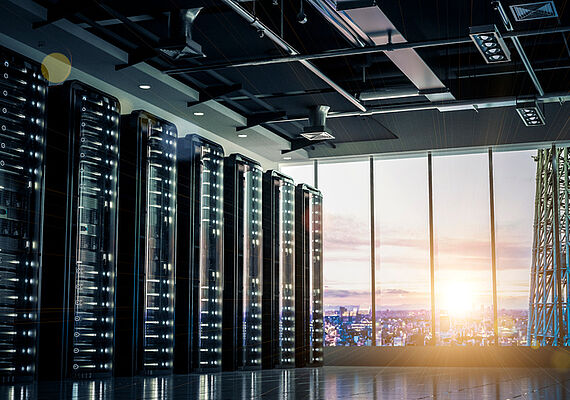

Cyber Security

Wir am AIT Center for Digital Safety & Security sind uns bewusst, dass angesichts der vielfältigen neuen Cyberbedrohungen eine 100%ige Sicherheit nicht gewährleistet werden kann. Wir können Unternehmen und Verwaltungen jedoch darin unterstützen, die Widerstandsfähigkeit ihrer kritischen Netzwerke und IT-Infrastrukturen zu erhöhen und ihre Assets so gut wie möglich zu schützen.

Dank des speziellen Know-hows am AIT gilt Österreich international als Hightech-Standort für Cyber Security. Aufgrund seiner langjährigen Erfahrung im Bereich digitaler Sicherheit hat sich das AIT auf diesem Gebiet als verantwortungsvoller Partner für die entsprechenden nationalen Behörden

und als anerkannte Institution für Cyber Security in der europäischen Forschungslandschaft etabliert. Die ExpertInnen des AIT setzen auf Machine Learning, um bahnbrechende Technologien und Lösungen für das künftige Cyber Security Ökosystem zu entwickeln und damit den Bedrohungen entgegenzuwirken,

die sich durch neue umfangreiche IKT-Infrastrukturen mit steigender Vernetzung und unklaren Angriffsflächen ergeben. Diese speziellen IT-Sicherheitslösungen

setzen neue Standards und tragen dazu bei, die Wettbewerbsfähigkeit heimischer Produkte auf dem globalen Markt durch österreichisches Know-how sicherzustellen.